рассказывая о растущей опасности грозных вирусов, загадочных китайских хакерах, зомбированных сетях или неконтролируемых инсайдерах.

Мы все, специалисты по безопасности живем под толстым слоем маркетингового соуса, который льется на нас из тех изданий и сайтов, которым мы больше всего доверяем. О том, что происходить в отрасли на самом деле никто из нас не знает.

Говорить о глобальных трендах информационной безопасности всегда трудно, но в то же время очень интересно. Каждая компания, играющая на этом рынке, пытается передернуть одеяло на себя, рассказывая о растущей опасности грозных вирусов, загадочных китайских хакерах, зомбированных сетях или неконтролируемых инсайдерах. Мы все, специалисты по безопасности живем под толстым слоем маркетингового соуса, который льется на нас из тех изданий и сайтов, которым мы больше всего доверяем. О том, что происходить в отрасли на самом деле никто из нас не знает.

С одной стороны, это вроде бы не так плохо – компании активно защищаются от несуществующих угроз, вендоры получают на этом какую-то прибыль, а общий ВВП страны растет. Все счастливы. Даже руководители компаний, которые тратят деньги на коктейл-плацебо из бесполезных технологических решений, тоже не испытывают никаких проблем. Они крепко спят, поскольку искренне верят в свою защищенность.

Мы не хотим сказать, что информационная безопасность – миф, и ее надо игнорировать. Защищаться необходимо, но делать это надо с умом, учитывая требования бизнеса. Почему большинство специалистов обновляют операционные системы? Потому что в противном случае компании станет плохо. Однако почти никто не думает, как именно станет плохо. Как именно неустановка того или иного патча приведет к реальным материальным потерям. И где найдется тот злоумышленник, который вдруг решит использовать именно эту уязвимость применительно к этой конкретной компании?

И так происходит практически всегда. Технологический (а на деле маркетинговый – просто никто в этом себе не признается) подход к безопасности до сих пор сидит в мозгах специалистов. О бизнесе никто из них не думает.

Эта идея проходит красной нитью в новом глобальном исследовании компании PricewaterhouseCoopers («PwC») на тему информационной безопасности. В исследовании «Global State of Information Security Study 2008» приняли участие сразу 7 000 специалистов С-уровня из 119 стран мира, в том числе, и России. В этой статье, мы попытаемся осветить основные результаты PwC понятным для большого бизнеса языком.

Результат первый. Зачем вообще нужна безопасность?

И правда, может ну ее, эту безопасность? Особенно в условиях кризиса?

Однако нет, совсем игнорировать безопасность нельзя, это понимает даже ребенок. Нужна она, прежде всего, для того, чтобы избежать проблем. Чтобы сотрудники работали, а не искали на сайте вирусной энциклопедии инструмент для удаления троянского коня. Чтобы клиенты платили деньги вам, а не группе восемнадцатилетних хакеров, которые взломали биллинг от нечего делать. Чтобы конкуренты не знали о том, что завтра вы выпустите новую модель своего продукта с использованием современных нанотехнологий.

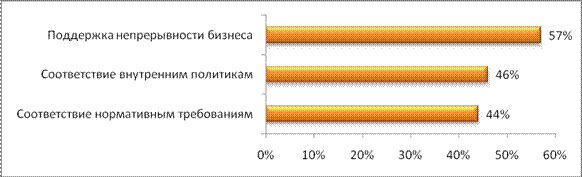

Исследование PwC гласит, что «в течение последних десяти лет главным мотивом внедрения решений по безопасности было стремление избежать возможных потерь». А что происходит сейчас? А сейчас происходит то же самое (рис. 1), поскольку защита от возможных потерь – и есть основная сущность безопасности.

Зачем нужна информационная безопасность?

Источник: PwC, Perimetrix, 2008.

Вместе с тем, существуют и другие факторы, которые побуждают внедрять самые современные решения. Эти факторы определяются емким английским словом «compliance», которое переводится как «соответствие». Соответствовать можно двум концептуальным вещам – либо внутренней политике (а внутренняя политика есть следствие желания избежать потерь), либо внешним нормативным актам. На последнем следует остановиться чуть подробнее.

Дело в том, что с начала 21-го века в западном развитом обществе было приняты несметное количество нормативов, которые обязывают что-то и как-то защищать. Некоторые из них (типа SOX и Basel II) только подразумевают информационную безопасность, другие (PCI DSS и HIPAA) – о ней напрямую говорят. Хочешь не хочешь, но если ты - западная компания, тебе приходится соответствовать. Иначе тебе выпишут миллионный штраф или какой-нибудь клиент лихо засудит тебя за то, что ты кому отдал его номер мобильного телефона.

Эксперты аналитического центра Perimetrix отмечают, что в России также есть кое-какие нормативы (например, Федеральный Закон «О персональных данных»), однако большинство компаний не заморачиваются и просто их игнорируют. Но долго так продолжаться не может – рано или поздно государство обяжет их выполнять. Другое дело, что российское «соответствие» существенно отличается от западного. В нашей стране, это понятие подразумевает не выполнение каких-то требований, а закупку сертифицированных решений. Иногда, их даже внедрять необязательно. Помните об этом.

Результат второй. Технология или бизнес? А может, бизнес-технология?

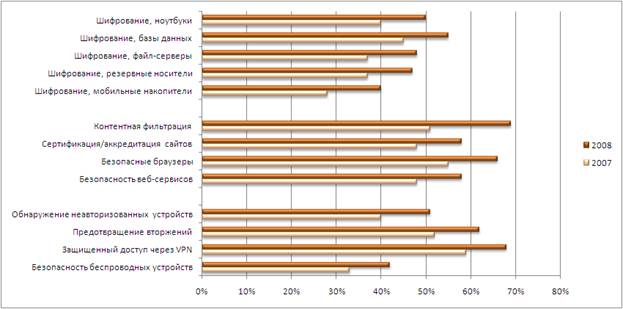

Эксперты PwC отмечают, что в прошлом году существенно (на 17-20%) повысилось количество компаний, установивших общую стратегию по безопасности или внедривших соответствующего специалиста в состав своего топ-менеджмента. Что случилось в нынешнем году? Все вернулось на круги своя – на рынке продолжилось бездумное внедрение технологий.

Популярность различных технологий.

Источник: PwC, Perimetrix, 2008.

|

|

2007

|

2008

|

|

Шифрование, ноутбуки

|

40%

|

50%

|

|

Шифрование, базы данных

|

45%

|

55%

|

|

Шифрование, файл-серверы

|

37%

|

48%

|

|

Шифрование, резервные носители

|

37%

|

47%

|

|

Шифрование, мобильные накопители

|

28%

|

40%

|

|

|

|

|

|

Контентная фильтрация

|

51%

|

69%

|

|

Сертификация/аккредитация сайтов

|

48%

|

58%

|

|

Безопасные браузеры

|

55%

|

66%

|

|

Безопасность веб-сервисов

|

48%

|

58%

|

|

|

|

|

|

Обнаружение неавторизованных устройств

|

40%

|

51%

|

|

Предотвращение вторжений

|

52%

|

62%

|

|

Защищенный доступ через VPN

|

59%

|

68%

|

|

Безопасность беспроводных устройств

|

33%

|

42%

|

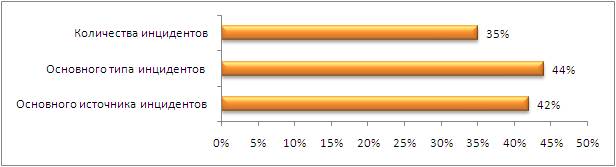

Компании шифровали ноутбуки, компьютеры, мобильные носители и серверы, фильтровали доступ в интернет, блокировали нежелательные сайты, защищали браузеры и онлайн-сервисы, пытались обнаруживать вторжения и неавторизованные устройства, думали насчет VPN и безопасности беспроводных сетей значительно чаще, чем год назад. А толку? Все равно 35% компаний не знают, сколько инцидентов безопасности у них произошло. 44% не подозревают о типе этих инцидентов, а 42% - не могут назвать их основную причину. И это называется безопасностью?

Что не знают современные компании?

Источник: PwC, Perimetrix, 2008.

Вдумчивый читатель может возразить – а может быть, просто технологии неэффективны? На самом деле, мы далеки от этого мнения и искренне полагаем, что проблема в другом. А именно – в отсутствии конкретных бизнес-целей, которые преследуются при внедрении технологий. Компании не могут назвать количество инцидентов, поскольку инцидент – это, прежде всего, бизнес-понятие, а технологии решают что угодно, но только не выращивают бизнес компаний. Вернее так: технологии приводят к росту бизнеса только тогда, когда это изначально продумывалась даже не на этапе внедрения, а на этапе предпроектного консалтинга.

«Всех современных специалистов по информационной безопасности можно разделить на два основных типа, - отмечает Дмитрий Скомаровский, партнёр консалтингового бюро «Практика Безопасности». – Первая группа специалистов "старой закалки" желает, чтобы все было максимально "безопасно", независимо от реальных угрозах для бизнеса и комфорта работы сотрудников. Вторая группа предпочитает "технологичность", но также в отрыве от потребностей бизнеса. В результате решения по безопасности внедряются ради чего угодно, но только не для получения финансовой выгоды в долгосрочной перспективе. »

В прошлом году специалисты по безопасности пытались переориентироваться на бизнес. Однако нынешний год показал, что они пока не готовы. Они не готовы понять, что задача антивируса – это не защита от вирусов, а снижение издержек организации, которые требуется численно посчитать. И только потом внедрять продукт, если это действительно выгодно. Настоящего менеджера по безопасности не должно волновать количество вирусов на компьютере, он должен думать о том, какой ущерб они ему приносят.

«Нужно чтобы начала появляться третья группа- специалистов- «бизнесменов от безопасности». Такие специалисты могут так выстроить процесс обеспечения ИБ, что он не только не станет явно убыточным, но еще и станет приносить ощутимую денежную прибыль для компании. Охотно приведу несколько примеров: Банк может написать удобную и безопасную систему банк- клиент и небезвозмездно передавать ее в другие банки, а также осуществлять ее техподдержку. Пройдя сертификационный аудит и получив сертификат по какому- нибудь стандарту ИБ, любая компания автоматически становится дороже и привлекательнее на рынке- а все это реальные деньги. И третий пример- внедрив систему DLP и расследования инцидентов ИБ (Computer Forensics) компания запросто может взыскивать с нерадивых инсайдеров за принесенный вред, выколачивая через суд энную сумму денег. Не скрою, что все это пока что не близко для российской действительности», - дополняет Дмитрий Скомаровский из «Практики Безопасности».

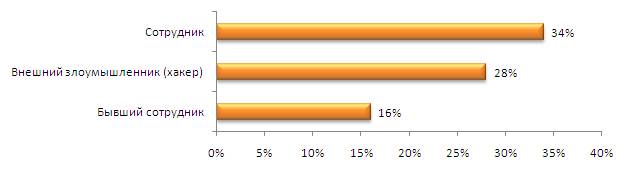

Результат третий. Опасайтесь собственных сотрудников

Уже давно говорено и сотни раз переговорено, что главную опасность для бизнеса компании несут свои же собственные сотрудники. Речь идет не только о так называемых инсайдерах, которые крадут информацию, чтобы продать ее конкурентам, но и о самых обычных сотрудниках - секретарше Маше, менеджере Пете или системном администраторе Диме. Они, может быть, и не хотят, но все равно создают проблемы в безопасности, с которыми потом приходится расплачиваться компании.

Но происходит так, что подавляющее большинство решений по безопасности не имеют к сотрудникам никакого отношения. Что внедрено в вашей компании: антивирус? Межсетевой экран? Антиспамовая система? А есть ли у вас продукт, который хоть как-нибудь контролирует деятельность сотрудников?

Конечно, контролировать сотрудников сложно. Их надо обучать, с ними надо работать, а иногда – и принимать на себя потоки их «пользовательского» сознания. Работать с сотрудниками трудно, поскольку они выполняют конкретные бизнес-задачи, а средства безопасности никак не увеличивают их лояльность и производительность труда. Значительно проще бороться с хакерами, спамерами и фишерами – ведь где они находятся никто не знает, и их проблемы абсолютно никого не беспокоят.

Наиболее вероятная причина инцидентов безопасности.

Источник: PwC, Perimetrix, 2008.

По данным PwC, 34% респондентов оценивают собственных сотрудников как главную угрозу безопасности, а еще 16% - воспринимают таким образом бывших работников. Разнообразные вариации на тему хакеров набрали всего 28% голосов – примерно в полтора раза меньше, чем в прошлогоднем исследовании. Идея действительно эффективной защиты ясна, осталось правильно ее реализовать.

Результат четвертый. Решат ли проблемы DLP-системы?

Основная угроза, которая исходит от внутренних сотрудников, связана с разнообразными утечками информации. Речь идет не только о промышленном шпионаже, но и о кражах конфиденциальных данных клиентов, персонала или партнеров. Как правило, самые масштабные инциденты такого рода имеют сознательный характер, в то время как большая часть мелких утечек связана со случайной компрометацией данных.

По данным аналитического центра компании Perimetrix, в 2007 году средняя российская компания испытала не менее четырех утечек информации, а 7% организаций теряли сведения не менее 25 раз. В большинстве (57%) случаев "текут" персональные данные клиентов, чуть реже – детали конкретных сделок (47%) и финансовая отчетность (38%). Достаточно часто за пределами доступности компаний оказывалась интеллектуальная собственность (25%) и бизнес-планы (19%).

Для борьбы с утечками в мире был создан полноценный класс решений, получивший красивое название «DLP» (не путать с проекторами), которое так и расшифровывается – системы защиты от утечек информации (Data Loss Prevention). Большинство подобных систем располагаются по периметру корпоративной сети и фильтруют исходящий трафик на предмет наличия секретной информации. Секретные документы блокируются, а остальные идут дальше и доходят до пункта назначения.

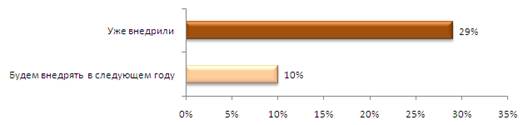

По результатам исследования PwC, 29% крупных компаний уже внедрили что-то подобное, а еще 10% планируют сделать это в течение ближайшего года. Но будут ли такие внедрения эффективными или компании снова потратят драгоценные кризисные средства на очередной технологический прибамбас?

Популярность DLP-технологий.

Источник: PwC, Perimetrix, 2008.

Аналитики PwC говорят, что эффективное внедрение DLP не может произойти без разработки правильной стратегии и понимания того, что именно и как необходимо защищать. Однако даже если все эти факторы складываются, эффективность DLP-систем вызывает определенные сомнения. Да, такие системы действительно уменьшают количество утечек, однако они бессильны в ряде сценариев внутренних инцидентов. В частности, технологии DLP слабо применимы к защите от утечек через мобильные накопители и почти неприменимы для защиты в случае краж ноутбуков или других портативных устройств.

«Современному рынку требуется нечто большее, чем просто DLP-система, - рассказывает директор по развитию бизнеса компании Perimetrix Алексей Доля. – Ему необходима комплексная платформа внутренней безопасности, способная защитить от утечек, контролировать доступ и шифровать конфиденциальные документы. Этакий аналог ERP-системы, но только в области информационной безопасности».

http://www.securitylab.ru/

Алексей Сюткин